Célorientált: cél meghatározása célhoz vezető folyamat folyamathoz szükséges adatállomány - PDF Ingyenes letöltés

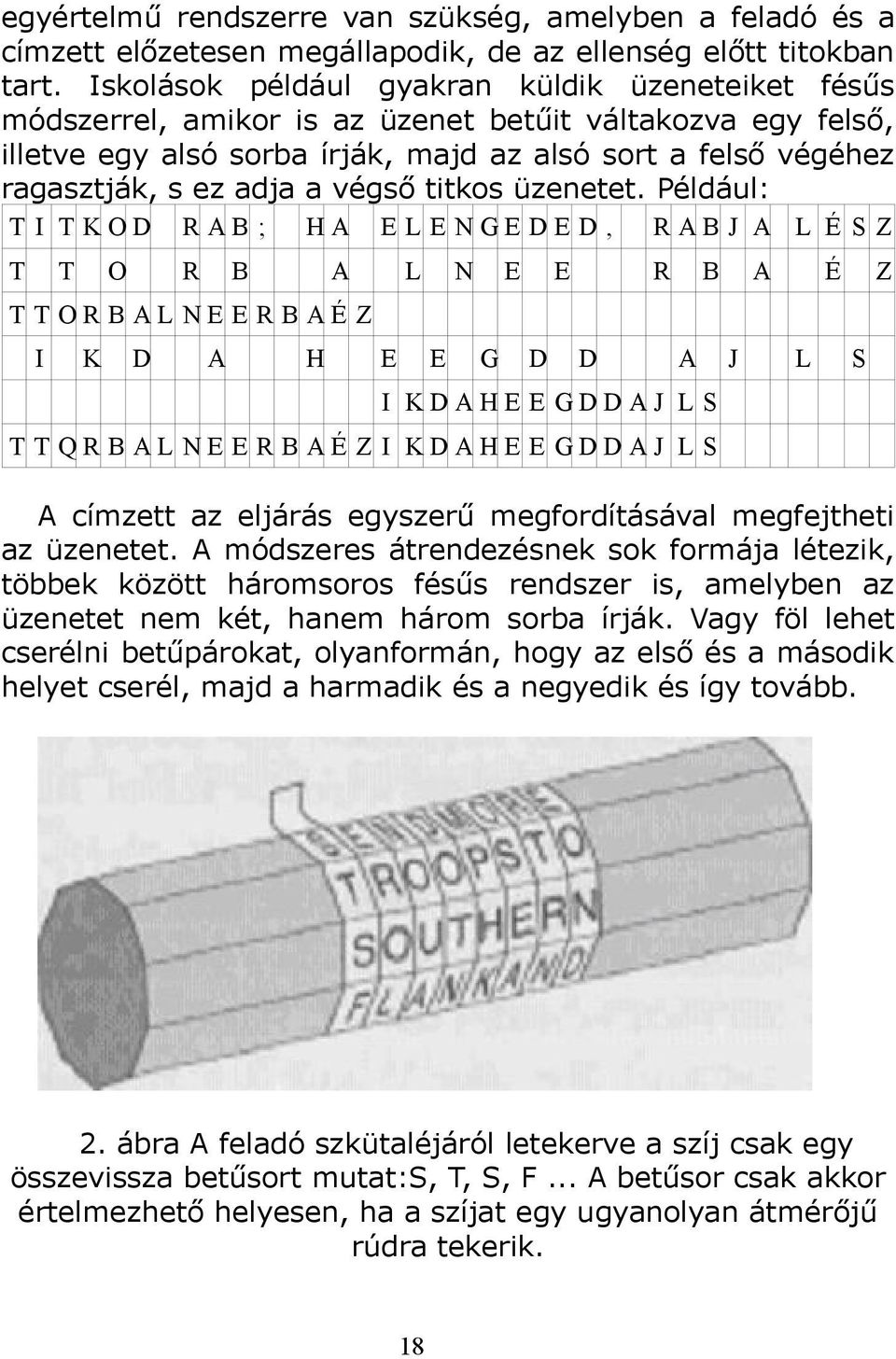

KRIPTOGRÁFIA ÉS SZTEGANOGRÁFIA. - rövid bevezetés a rejtjelezés és az adatrejtés világába. Virasztó Tamás 1989, 1999, PDF Free Download

![oktatas:kriptologia:kriptografia [szit] oktatas:kriptologia:kriptografia [szit]](https://szit.hu/lib/exe/fetch.php?media=oktatas:kriptologia:kodolaselvivazlata.png)